Lemon Duck kann weit mehr als nur Cryptominig

Neue Angriffsvektoren erhöhen Bedrohungslage

Das Unangenehme an einer Malware wie Lemon Duck ist die beständige Unbeständigkeit. Die kontinuierliche Aktualisierung der Angriffsvektoren machen es schwer, die Malware mit herkömmlichen Security-Programmen ohne automatisierte Verhaltens- und Mustererkennung zu entdecken und einzugrenzen.

Die Kriminellen hinter Lemon Duck sind dabei besonders kreativ und nutzen aktuelle Ereignisse, um mit der Malware auch über Spam zu verbreiten. Dabei bauen sie auf die vielen technischen Möglichkeiten von Lemon Duck, um die Spam-Mails authentisch aussehen zu lassen. In der Folge kann ein infizierter Computer selbst zum Spam-Super-Spreader werden indem er an all seine Mailkontakte die Spam-Nachricht versendet.

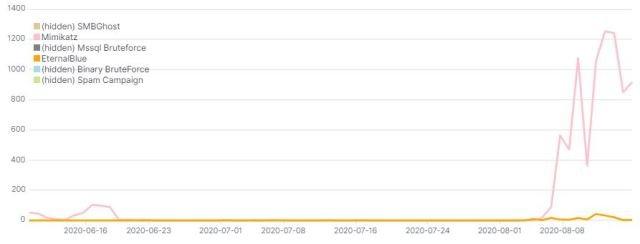

Lemon Duck nutzt auch die SMBGhost-Schwachstelle aus und sendet ein speziell erstelltes Paket gezielt an SMBv3-Server. Microsoft hat im März 2020 einen Security Patch veröffentlicht – in wieweit alle Windows 10 Betriebssysteme auf dem neuesten Stand gebracht worden sind, bleibt offen.

Die Lemon Duck-Akteure verwenden zudem auch den Exploit-Code für EternalBlue und eine Implementierung von Mimikatz. Besonders interessant ist, dass sie nach dem Angriff und der Ausführung des bösartigen Codes beginnen, die SMBv3-Komprimierung über die Registrierung zu deaktivieren und die Standard-SMB-Netzwerkports 445 & 135 zu blockieren. Damit hindern sie andere Hacker daran, über die gleiche Schwachstelle einzudringen, die sie ausgenutzt haben. Es scheint, als ob ein ausgeprägtes Konkurrenzdenken unter den Cybergangstern besteht.

Ein weiterer beliebter Angriffsvektor ist der binäre BruteForce-Angriff unter Zuhilfenahme von EternalBlue. Der Miner lädt eine bösartige ausführbare Datei in das Temp-Verzeichnis. Diese python-kompilierte Binärdatei lädt dann eine Komponente von Mimikatz, die versucht, eine zufällige Liste von IP-Adressen zu generieren, um nach Schwachstellen für den EternalBlue-Exploit zu suchen. Besonders bemerkenswert ist der SSH-BruteForce-Angriffsvektor, mit dem das Crypto-Mining auch auf Linux ausgeweitet wird. Ziel sind also schon lange nicht mehr nur Windows-Systeme.

Zusätzliche Details über die Lemon Duck Angriffsvektoren stehen auf dem Sophos Blog zur Verfügung unter: https://news.sophos.com/en-us/2020/08/25/lemon_duck-cryptominer-targets-cloud-apps-linux/

Sophos Technology GmbH

Gustav-Stresemann-Ring 1

65189 Wiesbaden

Telefon: +49 (611) 5858-0

Telefax: +49 (611) 5858-1042

http://www.sophos.de

TC Communications

Telefon: +1 (724) 536839

E-Mail: sophos@tc-communications.de

PR Manager EMEA

Telefon: +49 (721) 25516-263

E-Mail: joerg.schindler@sophos.com

TC Communications

Telefon: +49 (30) 55248198

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954619

E-Mail: sophos@tc-communications.de

TC Communications

Telefon: +49 (8081) 954617

E-Mail: sophos@tc-communications.de

![]()