Lieferketten unter Beschuss von Cyberkriminellen

Business Email Compromise (BEC) gilt gemeinhin als die teuerste Angriffsmethode im Bereich Cybercrime. Bereits in den vergangenen Wochen hat Proofpoint immer wieder auf die Gefahren dieser Angriffstaktik und seiner unterschiedlichen Ausprägungen aufmerksam gemacht. In seinem aktuellen Blog widmet sich der Cybersecurity-Experte nun einer weiteren Sonderform von BEC: dem so genannten Supplier (Invoicing) Fraud.

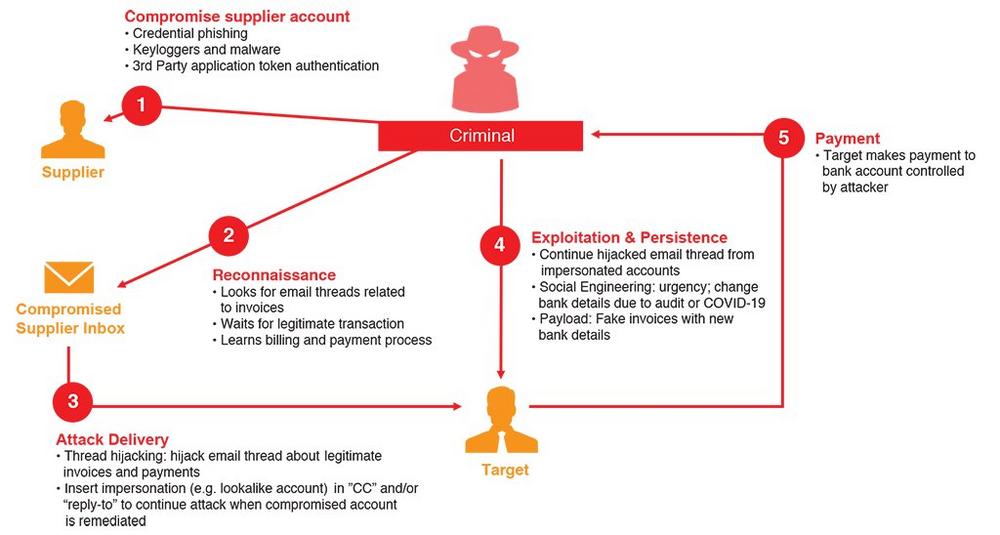

Während beispielsweise BEC mittels Geschenkkartenbetrug für die Cyberkriminellen vergleichsweise einfach zu realisieren ist, da hierbei zuweilen eine einzige E-Mail an einen einzelnen Mitarbeiter einer Organisation, ausreicht, gestaltet sich Supplier Fraud oftmals ungemein komplexer. Denn bei dieser Betrugsform müssen die Angreifer in der Regel zunächst einen Lieferanten eines Unternehmens kompromittieren und diesen sodann in der geschäftlichen Kommunikation imitieren. Damit ein solcher Angriff aus Sicht der Cyberkriminellen erfolgversprechend verlaufen kann, müssen diese unter Umständen über einen längeren Zeitraum Zugriff auf die E-Mail-Kommunikation eines Lieferanten haben und dessen Nachrichtenverkehr ausforschen, um den Zulieferer bei der eigentlichen Attacke glaubhaft nachahmen zu können.

Das Vorgehen der Cyberkriminellen

Ziel von Supplier Fraud ist es in der überwiegenden Anzahl der Fälle, fingierte Rechnungen an Geschäftspartner der imitierten Organisation zu stellen oder die Bezahlung einer legitimen Rechnung auf von den Cyberkriminellen kontrollierte Konten umzuleiten. Beides kann für das betroffene Unternehmen im schlimmsten Fall zu Schäden in Millionenhöhe führen. Um solche Gewinne für sich zu generieren, lassen die Angreifer selbstverständlich nichts unversucht, um den Erfolg ihrer Attacke sicherzustellen.

Wie die von Proofpoint verhinderten und analysierten Supplier-Fraud-Attacken nahelegen, nutzen die Cyberkriminellen bei ihren Angriffen – wie bereits angesprochen – zuvor kompromittierte E-Mail-Accounts, um sich in eine bestehende Geschäftskommunikation einzuklinken. Damit umgehen sie gängige Authentifizierungsmechanismen wie DKIM, SPF oder DMARC. In nachfolgendem Diagramm veranschaulicht Proofpoint die Taktik der Cyberkriminellen beim Supplier (Invoicing) Fraud:

Weitere Informationen zum Thema BEC, seiner Sonderform dem Supplier (Invoicing) Fraud sowie Screenshots zugehöriger Angriffs-E-Mails finden Sie im aktuellen Blog von Proofpoint.

Proofpoint, Inc. (NASDAQ: PFPT) ist ein führendes Cybersicherheitsunternehmen. Im Fokus steht für Proofpoint dabei der Schutz der Mitarbeiter. Denn diese bedeuten für ein Unternehmen zugleich das größte Kapital aber auch das größte Risiko. Mit einer integrierten Suite von Cloud-basierten Cybersecurity-Lösungen unterstützt Proofpoint Unternehmen auf der ganzen Welt dabei, gezielte Bedrohungen zu stoppen, ihre Daten zu schützen und IT-Anwender in Unternehmen für Risiken von Cyberangriffen zu sensibilisieren. Führende Unternehmen aller Größen, darunter mehr als die Hälfte der Fortune-1000-Unternehmen, verlassen sich auf Proofpoints Sicherheits- und Compliance-Lösungen, bei denen der Mensch im Mittelpunkt steht, um ihre wichtigsten Risiken bei der Nutzung von E-Mails, der Cloud, Social Media und dem Internet zu minimieren.

Weitere Informationen finden Sie unter www.proofpoint.com/de.

Proofpoint

Zeppelinstr. 73

80333 München

Telefon: +49 (871) 78064258

http://www.proofpoint.com/de

AxiCom GmbH

Telefon: +49 (89) 80090-818

E-Mail: linda.dahm@axicom.com.

iCom GmbH

Telefon: +49 (89) 80090-819

Fax: +49 (89) 80090-810

E-Mail: matthias.uhl@axicom.com

![]()