The Conti Enterprise: Ransomware-Gang veröffentlichte Daten von 850 Unternehmen (47 aus Deutschland)

Doppelter Schlag

Conti gilt als eine der erfolgreichsten Ransomware-Gruppen. Die Existenz der Gang wurde erstmals im Februar 2020 bekannt, als Schaddateien mit der Endung „.сonti“ auf dem Radar der Group-IB-Forscher erschienen. Die ersten Testversionen der Malware stammen jedoch bereits aus dem November 2019.

Seit 2020 dominiert Conti neben Maze und Egregor die Ransomware-Szene in Bezug auf die Anzahl der Unternehmen, deren Daten verschlüsselt wurden. Im Jahr 2020 veröffentlichte Conti die Daten von 173 Opfern auf einer eigenen dedizierten Leak-Seite (DLS). Ende 2021 zählte Conti zu den größten und aggressivsten Gruppen aufgrund der Veröffentlichung der Daten von 530 Unternehmen auf ihrer DLS. In nur vier Monaten im Jahr 2022 veröffentlichte die Gruppe darüber hinaus Daten von 156 Unternehmen, sodass innerhalb von Jahren insgesamt 859 Leakage-Opfer, darunter 47 deutsche Unternehmen, zu verzeichnen sind. Allein im April 2022 wurden weltweit die Daten von 46 Organisationen veröffentlicht. Es wird angenommen, dass die tatsächliche Anzahl der betroffenen Organisationen deutlich höher liegt.

Die Walze

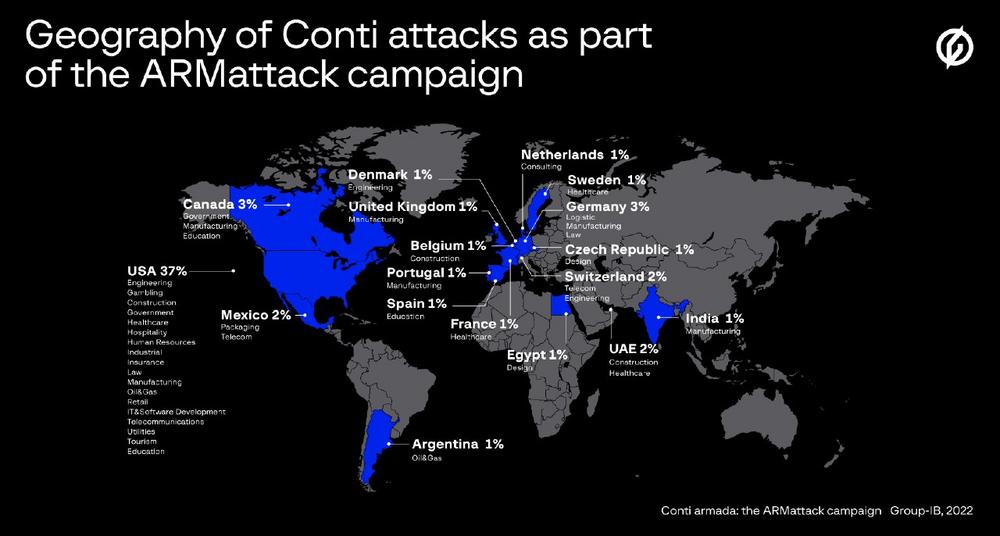

Conti und ihre Anhänger greifen häufig und schnell an. Group-IB-Experten analysierten eine der rasantesten und produktivsten Kampagnen der Gruppe mit dem Codenamen „ARMattack“. Die Kampagne dauerte zwar nur etwa einen Monat (vom 17. November bis 20. Dezember 2021), erwies sich aber als äußerst effektiv. Die Angreifer kompromittierten in diesem Zeitraum mehr als 40 Organisationen weltweit. Die meisten Angriffe wurden in den USA durchgeführt (37 %), aber die Kampagne breitete sich auch in Europa aus – mit Opfern in Deutschland (3 %), der Schweiz (2 %), den Niederlanden, Spanien, Frankreich, der Tschechischen Republik, Schweden und Dänemark (jeweils 1 %). Die Gruppe griff auch Organisationen in den Vereinigten Arabischen Emiraten (2 %) und Indien (1 %) an.

In der Vergangenheit waren die fünf am häufigsten von Conti attackierten Branchen das verarbeitende Gewerbe (14 %), der Immobiliensektor (11,1 %), die Logistikbranche (8,2 %), die Dienstleistungsbranche (7,1 %) und der Handel (5,5 %). Nachdem sie sich Zugang zur Infrastruktur eines Unternehmens verschafft haben, exfiltrieren die Bedrohungsakteure bestimmte Dokumente (meist um festzustellen, mit welcher Organisation sie es zu tun haben) und suchen nach Dateien mit Passwörtern (sowohl im Klartext als auch verschlüsselt). Nachdem sich die Hacker alle erforderlichen Berechtigungen und Zugang zu allen gewünschten Geräten verschafft haben, installieren sie die Ransomware auf allen Geräten und führen sie aus. Laut dem Threat-Intelligence-Team von Group-IB wurde der schnellste Angriff der Bande in genau drei Tagen durchgeführt, vom ersten Zugriff bis zur eigentlichen Verschlüsselung der Daten.

Group-IB hat erstmals auch die „Arbeitszeiten“ von Conti analysiert. Höchstwahrscheinlich befinden sich die Gruppenmitglieder in verschiedenen Zeitzonen. Der Zeitplan zeugt jedoch von höchster Effizienz: Conti „arbeitet“ im Durchschnitt 14 Stunden pro Tag, 7 Tage die Woche. Keine Feiertage („Neujahrsfeiertage“ ausgenommen), keine Wochenenden. Die Gruppe beginnt ihre Arbeit gegen Mittag (GMT+3) und ihre Aktivität nimmt erst nach 21:00 Uhr ab.

Contis Angriffe sind geografisch weit gestreut, umfassen aber nicht Russland. Die Gruppe hält sich eindeutig an die unausgesprochene Regel unter russischsprachigen Cyberkriminellen: Greife keine russischen Unternehmen an. Die meisten Attacken erfolgen in den Vereinigten Staaten von Amerika (58,4 %), gefolgt von Kanada (7 %), dem Vereinigten Königreich (6,6 %), Deutschland (5,8 %), Frankreich (3,9 %) und Italien (3,1 %).

Ein weiterer Grund dafür, keine russischen Unternehmen ins Visier zu nehmen: Wichtige Conti-Mitglieder bezeichnen sich selbst als „Patrioten“. Diese Tatsache war die Ursache eines „internen Gruppenkonflikts“ im Februar 2022, der dazu führte, dass einige wertvolle Informationen von Conti online durchsickerten. Zu den veröffentlichten Daten gehörten private Chatprotokolle, die von ihnen genutzten Server, eine Liste der Opfer und Details zu Bitcoin-Wallets, in denen insgesamt über 65.000 BTC deponiert waren. Aus den geleakten Chats ging hervor, dass die Gruppe in ernsthaften finanziellen Schwierigkeiten steckte und ihr Chef von der Bildfläche verschwunden war. Dennoch waren die Mitglieder bereit, das Projekt nach zwei bis drei Monaten wieder aufzunehmen.

Trotz des „Dolchstoßes“ und der zunehmenden Aufmerksamkeit der Strafverfolgungsbehörden wuchs der Appetit von Conti weiter an. Sie griffen nicht nur große Unternehmen, sondern auch ganze Länder an. Contis „Cyberkrieg“ gegen Costa Rica führte im April 2022 zur Ausrufung des Ausnahmezustands.

Förderprogramme

Conti hat eng mit anderen Ransomware-Betreibern wie Ryuk, Netwalker, LockBit und Maze zusammengearbeitet. Sie testeten sogar die Ransomware von Maze, unterzogen sie einem Reverse-Engineering und verbesserten damit ihre eigene Ransomware erheblich. Eine Analyse der ARMattack-Kampagne ergab, dass das Arsenal der Gruppe nicht nur die zuvor beschriebenen Windows-Tools umfasste, sondern auch Linux-Ransomware: Conti und Hive.

Allerdings neigt die Gruppe dazu, einzigartige Tools zu entwickeln, ohne Codefragmente zu recyceln. Auf diese Weise können beim Vergleich des Codes für ihre Tools keine gemeinsamen Muster erkannt werden. Bevor die Chatprotokolle geleakt wurden, konnten Cybersicherheitsforscher nur vermuten, dass es sich bei einigen RaaS-Partnerprogrammen („Ransomware as a Service“) in Wirklichkeit um Geschäftseinheiten von Conti handelt. Zugleich war die Interaktion umfangreich. Manchmal nutzte Conti den Netzwerkzugang von anderen Erstzugangsvermittlern, in anderen Fällen teilte die Gang ihren eigenen Zugang für bescheidene 20 % des Umsatzes.

Wie seriöse IT-Unternehmen verfügt Conti über eigene Abteilungen für Personal, Forschung und Entwicklung sowie „Open Source Intelligence“ (OSINT). Es gibt Teamleiter, regelmäßige Gehaltszahlungen und Förderprogramme.

Eine Besonderheit von Conti ist die Ausnutzung neuer Schwachstellen, um den Erstzugang zum Opfer-Netzwerk zu erhalten. So wurde Conti beispielsweise dabei beobachtet, wie sie die jüngsten Sicherheitslücken CVE-2021-44228, CVE-2021-45046 und CVE-2021-45105 im log4j-Modul ausnutzten. Weniger als eine Woche später nutzte Conti diese Schwachstellen aus, um vCenter-Server anzugreifen. Die durchgesickerten Chatprotokolle zeigten auch, dass die Gruppe neue Schwachstellen sorgfältig überwacht. Eine der Aufgaben des Conti-Chefs an das technische Team waren die Überwachung von Windows-Updates und die Analyse von Änderungen, die mit neuen Patches vorgenommen wurden – was einmal mehr die Notwendigkeit unterstreicht, Updates so schnell wie möglich zu installieren. Darüber hinaus gehören zur Conti-Crew Spezialisten mit Erfahrung in der Entdeckung von Zero-Day-Lücken.

„Die zunehmenden Aktivitäten von Conti und das Datenleck deuten darauf hin, dass Ransomware nicht länger ein Spiel zwischen durchschnittlichen Malware-Entwicklern ist, sondern eine illegale RaaS-Industrie, die Tausenden von Cyberkriminellen mit unterschiedlichen Spezialisierungen weltweit Arbeit beschert“, sagt Ivan Pisarev, Leiter des Dynamic Malware-Analysis-Teams in der Abteilung Threat-Intelligence von Group-IB. „In dieser Sparte ist Conti ein berüchtigter Akteur, der tatsächlich ein ‚IT-Unternehmen‘ gegründet hat, dessen Ziel es ist, große Summen zu erpressen. Es ist schwer vorherzusagen, was mit Conti in Zukunft geschehen wird: ob es nach einem groß angelegten Rebranding weiterarbeiten oder in kleinere Teilprojekte aufgeteilt werden wird. Klar ist jedoch, dass die Organisation ihre Tätigkeit fortsetzen wird, entweder allein oder mithilfe von Projekten aus Untergruppen.“

Der analytische Bericht von Group-IB mit dem Titel „CONTI ARMADA: THE ARMATTACK CAMPAIGN“ liefert Unternehmen und technischen Fachleuten wie üblich Indikatoren für Kompromisse und Informationen über Techniken, Taktiken und Werkzeuge von Conti im Matrix-Format „MITRE ATT&CK®“.

Group-IB ist einer der führenden Anbieter von Lösungen für die Aufdeckung und Verhinderung von Cyberangriffen, die Identifizierung von Online-Betrug, die Untersuchung von Hightech-Verbrechen und den Schutz geistigen Eigentums. Der Hauptsitz des Unternehmens liegt in Singapur. Die Threat-Intelligence- und Forschungszentren befinden sich im Nahen Osten (Dubai), im asiatisch-pazifischen Raum (Singapur), in Europa (Amsterdam) und in Russland (Moskau).

Das Threat Intelligence & Attribution System von Group-IB wurde von Gartner, Forrester und IDC als eines der besten seiner Klasse bezeichnet. Group-IBs Threat-Hunting-Framework (früher bekannt als TDS) für die proaktive Suche und den Schutz vor komplexen und bisher unbekannten Cyberbedrohungen wurde von der führenden europäischen Analystenagentur KuppingerCole Analysts AG als eine der führenden Lösungen im Bereich "Network Detection and Response" anerkannt, während Group-IB selbst als "Product Leader" und "Innovation Leader" ausgezeichnet wurde. Gartner identifizierte Group-IB als einen repräsentativen Anbieter im Bereich Online-Betrugserkennung für seine Fraud-Hunting-Plattform. Darüber hinaus erhielt Group-IB den "Innovation Excellence Award" von Frost & Sullivan für seine "Digital Risk Protection" (DRP), eine KI-gesteuerte Plattform zur Identifizierung und Abschwächung digitaler Risiken und zur Abwehr von Angriffen auf Marken-Imitationen, deren Herzstück die patentierten Technologien des Unternehmens sind. Die technologische Führungsposition und die Forschungs- und Entwicklungskapazitäten von Group-IB basieren auf der 18-jährigen praktischen Erfahrung des Unternehmens bei der Untersuchung von Cyberkriminalität weltweit und auf den 70.000 Stunden, die das führende forensische Labor, die Hightech-Abteilung für kriminaltechnische Untersuchungen und das rund um die Uhr besetzte CERT-GIB bei der Reaktion auf Cybersecurity-Vorfälle gesammelt haben.

Group-IB arbeitet aktiv an globalen Ermittlungen mit, die von internationalen Strafverfolgungsorganisationen wie Europol und Interpol geleitet werden. Das Unternehmen ist auch Mitglied der Beratungsgruppe für Internetsicherheit des Europäischen Zentrums für Cyberkriminalität (EC3) von Europol, die eingerichtet wurde, um eine engere Zusammenarbeit zwischen Europol und seinen führenden Partnern außerhalb der Strafverfolgung zu fördern.

Die Erfahrung von Group-IB im Bereich der Bedrohungsjagd und der Cyberintelligenz wurde zu einem Ökosystem hochentwickelter Software- und Hardware-Lösungen verschmolzen, die zur Überwachung, Identifizierung und Verhinderung von Cyberangriffen entwickelt wurden. Group-IB hat es sich zur Aufgabe gemacht, seine Kunden täglich im Cyberspace zu schützen, indem es innovative Lösungen und Dienstleistungen entwickelt und einsetzt.

Weiterführende Informationen unter: www.group-ib.com

Group-IB

Prinsengracht 919

NL1017KD Amsterdam

Telefon: +31 (20) 22690-90

http://www.group-ib.com/

E-Mail: press@sabcommunications.net

![]()