Cyber Resilience Act und Industrienorm IEC 62443

Das Europäische Parlament hat den Cyber Resilience Act (CRA), das EU-Gesetz über Cyberresilienz, auf den Weg gebracht. Sobald es vom Europäischen Rat verabschiedet wurde, haben die Betroffenen 36 Monate Zeit, die Vorgaben umzusetzen.

Der CRA betrifft alle Produkte mit digitalen Elementen – Hardware wie Software – und damit auch die Industrie und ihre vernetzte Fertigung im Industrial Internet of Things (IIOT), wo Geräte, Maschinen und Komponenten Daten erzeugen, sammeln und austauschen und sie von industriellen Steuerungssystemen (Industrial Control Systems) verarbeitet werden. Jene Geräte und Produkte, die die EU als sicherheitskritisch einordnet, werden im Anhang III des CRA gelistet: Dazu zählen unter anderem Firewalls, Router, Modems und Switches für den industriellen Einsatz sowie Industrielle Automatisierungs- und Steuerungssysteme (IACS).

CRA Anhang I: Die konkreten Anforderungen an Cybersicherheit

Sie müssen laut CRA folgenden Anforderungen genügen:

- Ein sicherer Produkt- und Entwicklungslebenszyklus (Security by Design) gewährleistet Cybersicherheit über den gesamten Lebenszyklus.

- Mit einem kontinuierlichen Schwachstellen-Management werden Cybersicherheitsrisiken dokumentiert; Hersteller müssen aktiv ausgenutzte Schwachstellen und Zwischenfälle melden.

- Ein Software-Update-Management stellt sicher, dass auch nach dem Verkauf Schwachstellen in Produkten behoben werden: Sicherheitsaktualisierungen und Patches für die voraussichtliche Nutzungsdauer des Produkts sind notwendig.

Wie die Maßnahmen konkret aussehen sollen, steht in Anhang I des CRA:

Produkte mit digitalen Elementen müssen vor unbefugtem Zugriff geschützt werden. Aus der Risikobeurteilung ergeben sich die Kontrollmechanismen, etwa Authentifizierungs-, Identitäts- oder Zugangsverwaltungssysteme. Außerdem muss die Integrität gespeicherter, übermittelter oder anderweitig verarbeiteter Daten, Befehle, Programme und Konfigurationen vor einer Manipulation geschützt werden.

Die IEC 62443, eine internationale Normenreihe zur Cybersicherheit von industriellen Automatisierungssystemen, bietet umfassende Leitlinien und Anforderungen, die bereits viele Aspekte der Cybersicherheit abdecken, die auch im CRA adressiert werden. Durch die Umsetzung der IEC 62443 können sowohl die Anforderungen aus der Industrie als auch gleichzeitig die des CRA erfüllt werden.

Public-Key-Infrastruktur (PKI) als Schlüssel zur CRA Compliance

Die wichtigsten Sicherheitsanforderungen des CRA lassen sich mit einer Public Key Infrastruktur (PKI) erfüllen, dem sichersten Verfahren für die Vernetzung von IoT-Geräten und industriellen Steuerungssystemen.

Die PKI ermöglicht als asymmetrische Kryptographietechnologie mit öffentlichen und privaten Schlüsseln einen vertraulichen Datenaustausch. Die Umsetzung erfolgt über die Signatur und Verschlüsselung von Daten, die Authentizität der Schlüssel wird über digitale Zertifikate gewährleistet. So entstehen vier verschiedene Schutzmechanismen:

- Das Gerät erhält eine Identität – schon beim Hersteller in der Produktion wird es mit einem Geburtszertifikat versehen, das es im Netzwerk authentifizieren kann. Damit wird sichergestellt, dass ein sicherer Kommunikationskanal ins Internet aufgebaut werden kann.

- Das Updatemanagement wird mit elektronischen Zertifikaten abgesichert: Die PKI prüft damit die Authentizität der Software. So wird verhindert, dass unerlaubte Änderungen erfolgen können oder Malware eingeschleust wird. Der Hersteller signiert Firmware-Updates und weist sie so als zulässig aus und auch Updates von Drittanbietern werden über Zertifikate autorisiert und gesteuert.

- Der sichere Gerätestart, das Secure Boot, beinhaltet die Prüfung des Integritätscodes der Firmware von Geräten vor jedem Start und stellt die Authentifizierung sicher.

- Auch die sichere Inbetriebnahme eines neuen Geräts beim Betreiber wird mit der PKI möglich. Dafür wird das Gerät authentisiert und erhält danach eine lokale Geräteidentität.

Als Systemintegrator unterstützt achelos beim Aufbau einer neuen PKI oder bei der Migration bestehender Systeme und kann seine Kunden bei allen Schritten begleiten: von der Planung, der Implementierung und Bereitstellung bis hin zum sicheren Betrieb.

Secure Development Lifecycle für CRA konforme Entwicklung

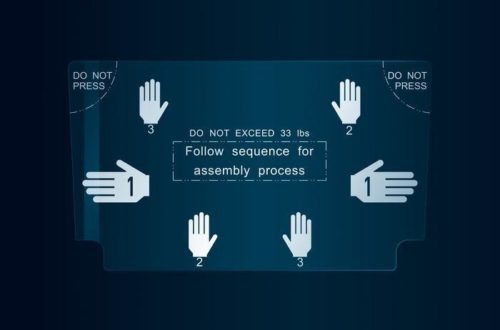

Die CRA-konforme Entwicklung von Steuergeräten und Systemen unter Berücksichtigung industrieller Sicherheitsstandards gemäß IEC 62443 gelingt mit einem Secure Development Lifecycle (SDL) Ansatz. Der gesamte Entwicklungsprozess stellt sicher, dass das Endprodukt keine Schwachstellen aufweist.

Am Anfang steht hier eine Bestandsaufnahme mit Gap-Analyse, um jene Lücken hinsichtlich der CRA-Anforderungen zu erkennen, die geschlossen werden müssen. Dem folgt eine Bedrohungs- und Schwachstellenanalyse sowie eine Risikobewertung als Teil des Security Requirements Engineering / TARA. Sie stellen die Basis dar, um die notwendigen Sicherheitsanforderungen spezifizieren zu können. Jetzt können Sicherheitskonzeption und -architektur im Security Architecture Engineering Prozess entwickelt werden. Embedded Security Engineering stellt dabei sicher, dass auch Update- und Boot-Prozesse der ICS-Komponenten sicher sind – durch die Implementierung kryptografischer Funktionen.

Im nächsten Schritt werden die ICS getestet, um sicherzustellen, dass sie der IEC 62443 und weiteren, individuellen Sicherheitsanforderungen entsprechen. achelos stellt hierfür leistungsfähige Testwerkzeuge für Robustheitstests, Code-Analysen oder Penetrationstests bereit. Im Anschluss haben sich Produkt-Evaluierungen nach IEC 62443 als sinnvoll erwiesen.

Cybersicherheitsziele des CRA erreichen mit Hilfe der IEC 62443

achelos unterstützt professionell und effizient bei der CRA-Compliance von ICS-Produkten unter Berücksichtigung industrieller Sicherheitsstandards gemäß IEC 62443. Die Security Engineers begleiten die Entwicklung der Produkte und sorgen für integrierte Cybersicherheit von Anfang an.

"Wir machen die vernetzte Welt sicherer!"

Die achelos GmbH ist ein Systemhaus für Cybersicherheit und digitales Identitätsmanagement, gegründet im Jahr 2008 in Paderborn. Das herstellerunabhängige Unternehmen erarbeitet robuste Lösungen und bietet Servicepakete in verschiedenen Ausbaustufen für sichere Produkte und Anwendungen. Für Kunden aus den Bereichen Gesundheitswesen, Industrie, Öffentlicher Sektor, Digitale Zahlung und Telekommunikation setzt achelos Sicherheitsstandards in lauffähige Lösungen bis zur Compliance um. Sie alle profitieren von diesem ganzheitlichen Ansatz – von Beratung über Konzeption, Softwareentwicklung bis hin zu Zertifizierung und sicherem Betrieb. achelos ist nach ISO 9001, ISO 27001 und Common Criteria zertifiziert und verfügt über ein namhaftes Partnernetzwerk.

www.achelos.de

achelos GmbH

Vattmannstraße 1

33100 Paderborn

Telefon: +49 (5251) 14212-0

Telefax: +49 (5251) 14212-100

http://www.achelos.de

Public Relations & Events

Telefon: +49 5251 14212-341

Fax: +49 5251 14212-100

E-Mail: bianca.doeren@achelos.de

![]()