Deutsche Unternehmen werden Ziel einer großangelegten Cyberkampagne – gefälschte Rechnungen mit 1&1-Logo im Umlauf

Seit an Anfang Juni greifen Cyberkriminelle der Gruppe TA505 (Threat Actor 505) in großem Umfang deutsche Unternehmen mit einer breit angelegten Kampagne an. Dabei kommen deutschsprachige Phishing-Mails zum Einsatz, deren Anzahl innerhalb von drei Tagen die Marke von 50.000 Mails überstieg. Ziel der Angriffe sind Unternehmen aus den Bereichen Fertigung, Luft- und Raumfahrt, Einzelhandel, Industrie sowie die Automobil-, Logistik-, Versicherungs- und Immobilienbranche.

TA505 war zuletzt im Februar dieses Jahres mit einer ähnlich groß angelegten Kampagne auf deutsche Unternehmen aufgefallen.

Die Hackergruppe hinter dieser Kampagne ist eine äußerst umtriebige, finanziell motivierte Gruppe von Cyberkriminellen, die in der Vergangenheit vor allem aufgrund der Verbreitung der Banking-Malware Locky und Dridex bekannt geworden ist.

Nachdem sie im April und Mai kaum in Erscheinung getreten waren, nahmen die Akteure von TA505 im Juni 2020 ihre „Arbeit“ wieder auf. Vor dieser Pause war die Hackergruppe den Security-Experten von Proofpoint zuletzt mit Cyberattacken aufgefallen, die sich unter Verwendung von Ködern mit einem Bezug zu Covid-19 gegen Unternehmen aus dem Gesundheitswesen, der verarbeitenden Industrie und der Pharmabranche in den USA richteten.

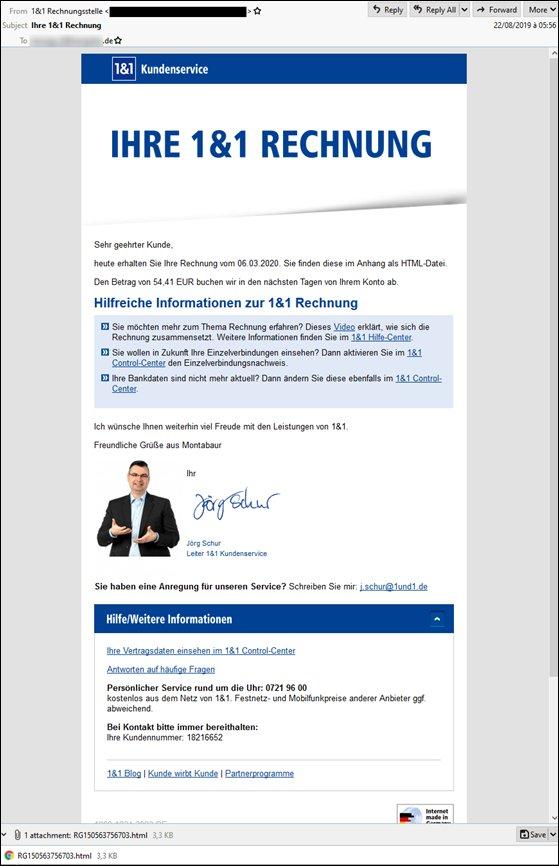

Im Folgenden finden Sie eine Reihe von Screenshots der E-Mails bzw. Anhänge und weiterführende Erläuterungen zur Kampagne, um das Vorgehen von TA505 zu illustrieren: Abb.1

Ein Köder dieser Kampagne missbraucht das Logo und Branding von 1&1. Dies verdeutlicht einmal mehr, dass Cyberkriminelle regelmäßig bekannte Marken missbrauchen, um ihre Opfer in die Falle zu locken.

Wenn der Anhang geöffnet wird, erscheint die Meldung "Fast fertig. Ihr Dateidownload beginnt in Kürze …" und weist den Empfänger an, den Download zu öffnen und den Inhalt zu aktivieren, während eine Excel-Datei mit Makros heruntergeladen wird.

Sobald die Excel-Tabelle heruntergeladen und geöffnet wird sowie die Makros aktiviert sind, wird ein Skript heruntergeladen und ausgeführt, das die Malware SDBot herunterlädt. SDBot ist ein Remote-Access-Trojaner (RAT), der das infizierte System kontrollieren kann, um Daten und private Informationen zu stehlen.

Aber es gibt auch andere Beispiele: Abb. 3

TA505 ist dafür bekannt, umfangreiche und großangelegte Cyberattacken durchzuführen. Es ist eine bemerkenswerte Entwicklung, dass sich die Gruppe nach einer zweimonatigen Pause mit einer deutschsprachigen Kampagne zurückmeldet, die insbesondere Unternehmen in Deutschland und Österreich adressiert und zudem auf eine Verwendung von Ködern mit Covid-19-Bezug verzichtet.

Proofpoint, Inc. (NASDAQ: PFPT) ist ein führendes Cybersicherheitsunternehmen. Im Fokus steht für Proofpoint dabei der Schutz der Mitarbeiter. Denn diese bedeuten für ein Unternehmen zugleich das größte Kapital aber auch das größte Risiko. Mit einer integrierten Suite von Cloud-basierten Cybersecurity-Lösungen unterstützt Proofpoint Unternehmen auf der ganzen Welt dabei, gezielte Bedrohungen zu stoppen, ihre Daten zu schützen und IT-Anwender in Unternehmen für Risiken von Cyberangriffen zu sensibilisieren. Führende Unternehmen aller Größen, darunter mehr als die Hälfte der Fortune-1000-Unternehmen, verlassen sich auf Proofpoints Sicherheits- und Compliance-Lösungen, bei denen der Mensch im Mittelpunkt steht, um ihre wichtigsten Risiken bei der Nutzung von E-Mails, der Cloud, Social Media und dem Internet zu minimieren.

Weitere Informationen finden Sie unter www.proofpoint.com/de.

Proofpoint

Zeppelinstr. 73

80333 München

Telefon: +49 (871) 78064258

http://www.proofpoint.com/de

iCom GmbH

Telefon: +49 (89) 80090-819

Fax: +49 (89) 80090-810

E-Mail: matthias.uhl@axicom.com

![]()