-

Ohne Daten keine Nachhaltigkeit

Geschlossene Materialströme werden für den Klima- und Ressourcenschutz immer bedeutender. Damit Produkte/Materialien im Kreislauf gehalten können, braucht es das Wissen über die Herkunft und stoffliche Zusammensetzung aller enthaltenen Komponenten, Stoffe, Substanzen: Handelt es sich um Wertstoffe, die sowohl technisch als auch wirtschaftlich sinnvoll wiederverwendet werden können? Oder um Stör- oder Verbotsstoffe, die eine Verwendung einschränken oder unmöglich machen? Ein effizienter Informationsaustausch, bei der sämtliche Produktdaten entlang des Lebenszyklus erfasst werden, ist essenziell. Viele Recyclingprozesse unterbleiben heute bzw. sind nicht rentabel darstellbar, weil genau diese Informationen fehlen. Dazu gehört gleichermaßen die Analyse und Bewertung: mit welcher Technologie und welchem Aufwand bestimmte Teilprodukte und Werkstoffe aus einem Produkt zu separieren sind sowie…

-

Minimale Verpackung, maximaler Kreislauf

Nachhaltigkeit bedeutet in Bezug auf Kunststoffe, mit den Materialien zu wirtschaften, die im Wertstoffkreislauf verfügbar sind. Ob als kleines Paket, Bündel oder Palettenware: Nur ein schmales Kunststoffband sichert selbst schwere und sperrige Güter. Durch sogenannte Umreifungsbänder lassen sich Produkte verschiedenster Größe stabil sichern. Die End-of-Line-Lösung sorgt dafür, dass die Ladung nach geltendem Transportsicherungsgesetz sicher von A nach B transportiert wird, somit die Lieferketten eingehalten werden und beim Ein- oder Ausladen oder während des Transports niemand zu Schaden kommt. Weiterer Vorteil: Umreifungsbänder bestehen aus einem Minimum an Material und stellen als Verpackungslösung bereits eine nachhaltige Alternative dar. Da Umreifungsbänder die Monomaterialien PET und PP beinhalten, sind sie gut recycelbar. Der Marktführer…

-

Das Spiel von Licht und Schatten spart Energie

Endlich wieder Frühling, Sonne, Lebensfreude! Nach den langen, nasskalten Wintermonaten gibt es nichts Besseres für die Stimmung. Doch mit der globalen Erwärmung heizen sich Innenräume zunehmend auf – besonders Gebäude mit bodentiefen, südwestlich ausgerichteten Fensterfronten oder Dachgeschosswohnungen mit Dachfenstern können sich schnell in Hitzefallen verwandeln. Sonnenlicht kann bis zu 800 Watt Energie pro Quadratmeter Fensterfläche erzeugen und so die Raumtemperatur spürbar ansteigen lassen. Um -ein angenehmes Wohnklima zu schaffen, lohnt es sich, die Fenster und ihre Verschattungsmöglichkeiten genauer unter die Lupe zu nehmen. Auch im Winter spielen sie eine entscheidende Rolle – denn richtig genutzt, können sie die Kraft der Sonne als natürliche und kostenlose Wärmequelle optimal ausschöpfen. Weltweit führender…

-

Wiederverwenden statt verschwenden

Jedes Jahr werden rund 4,5 Milliarden Pakete in Deutschland verschickt. In Versandverpackungen, die überwiegend für den einmaligen Gebrauch konzipiert sind und nach der Zustellung beim Kunden weggeworfen werden. Die Folge: stetig wachsende Berge an Einwegverpackungsmüll. Vor diesem Hintergrund rückt das Konzept von Mehrwegverpackungen immer stärker in den Fokus. Dabei werden Onlineeinkäufe in robusten, wiederverwendbaren Verpackungen versandt und nach Nutzung an den Handel zurückgeführt, um für die nächste Bestellung eingesetzt zu werden. Damit Mehrweg als funktionierende Alternative großflächig eingesetzt und einen signifikanten Beitrag zur Reduzierung von Verpackungsmüll leisten kann, braucht es kostengünstig gestaltete Rückführungsprozesse. Gerade für den Bereich E-Commerce aber ist Mehrweg nur dann sinnvoll, wenn es sowohl logistisch ohne Mehraufwand…

-

Abteilungsübergreifende Teams gestalten zirkuläre Innovation

Laut einer Studie der Universität St. Gallen scheitert die Umsetzung zirkulärer Innovationen unter anderem an unternehmensinternem Wissensmangel, Innovationsskepsis und Kommunikationsbarrieren zwischen Abteilungen. Hier setzt Design Thinking an: Es verbindet kreative Problemlösung und Nutzerzentrierung mit abteilungsübergreifender Teamarbeit und fördert dabei das kreative Selbstvertrauen. Wie die Kombination aus Kreislaufwirtschaft und Design Thinking Unternehmen unterstützt, wissen Susanne Mira Heinz und Friederike Klöckner von Circular Thinking – dem Innovationsnetzwerk für eine Circular Economy. Was ist das Circular Thinking Innovationsnetzwerk? Unser Innovationsnetzwerk ist ein Zusammenschluss spezialisierter, selbstständiger Beraterinnen, die mittelständische Unternehmen im deutschsprachigen Raum bei der Entwicklung und Umsetzung zirkulärer Geschäftsmodelle begleiten. Das tun wir bereits seit 2014 – dem Gründungsjahr des Netzwerks. Im Gegensatz…

-

Die Decke im Fokus

Raumwärme und Warmwasser sind die größten Energieverbraucher im Haus – etwa 70 Prozent entfallen auf die Raumwärme, rund 15 Prozent auf Warmwasser und weitere 15 Prozent auf Strom. Die Werte hängen stark vom Gebäudestandard ab: Während unsanierte Altbauten enorme Energiemengen benötigen, kommen Passivhäuser mit einem Bruchteil aus. Zudem beeinflusst Elektromobilität zunehmend den Gesamtenergiebedarf. Ein durchdachtes Energiekonzept sollte daher nicht nur die Gebäudetemperierung und den Stromverbrauch berücksichtigen, sondern auch den Mobilitätssektor einbeziehen. Dabei ist eine ganzheitliche Planung essenziell. Besonders wichtig ist eine netzdienliche Umsetzung, um eine Überlastung der Stromnetze durch elektrische Heizungen und E-Mobilität zu verhindern. Armin Bühler und Johann Hofmayr, Geschäftsführer der Singular GmbH, erläutern nachfolgend, wie Zimmerdecken den Energiebedarf…

-

Auf der sicheren Seite

Carsten Simons, Geschäftsführer von LivEye, über die Vorzüge mobiler Videoüberwachung, den Einsatz von KI und Integrationsmöglichkeiten von BIM. Baustellenkriminalität ist ein ernsthaftes Problem, das Bauunternehmen in ganz Deutschland betrifft. Täglich verschwinden wertvolle Materialien und teure Maschinen, was nicht nur finanzielle Verluste und erhöhte Versicherungskosten verursacht, sondern auch rechtliche Konsequenzen nach sich zieht und den Baufortschritt erheblich verzögern kann. Geschätzte 80 Millionen Euro Schaden entstehen jährlich durch Baustellenkriminalität. Wobei es eine hohe Dunkelziffer nicht gemeldeter Diebstähle gibt – von reinem Vandalismus ganz zu schweigen. Durch den Einsatz moderner Überwachungslösungen werden Risiken minimiert und eine sichere Umgebung geschaffen, die eine effiziente Arbeitsweise auf der Baustelle fördert. Herr Simons, welche aktuellen Bedrohungen sehen…

-

#174 – Modernes Bauwesen, Landwirtschaft & Future Foods

Unsere Welt verändert sich rasant – und mit ihr zentrale Industrien, die unsere Gesellschaft prägen. In unserer neuen Kampagne werfen wir einen Blick auf zwei zukunftsweisende Bereiche: das moderne Bauwesen und die Zukunft der Ernährung. Wie beeinflussen neue Technologien, Nachhaltigkeit und Innovationen diese Branchen? Welche Herausforderungen gilt es zu meistern? Einerseits steht die Baubranche unter Druck: Fachkräftemangel, steigende Materialanforderungen und Produktivitätsengpässe prägen die Industrie. Gleichzeitig eröffnen digitale Lösungen wie BIM, Automatisierung und 3D-Druck völlig neue Möglichkeiten. Doch die entscheidende Frage bleibt: Wie kann Deutschland diese Technologien effizient nutzen und qualifizierte Fachkräfte sichern? Auch nachhaltige Baustoffe rücken in den Fokus. Zertifizierungen helfen, umweltfreundliche Materialien zu identifizieren, doch nachhaltiges Bauen bedeutet mehr…

-

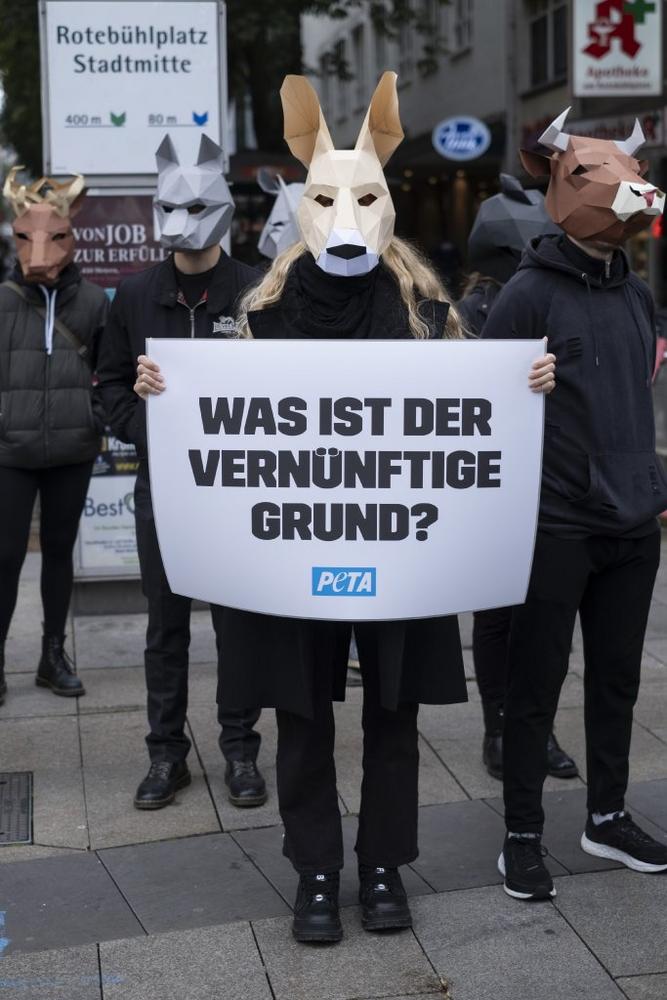

PETA zeigt Schlachthöfe an

Tiertötung ist eine Straftat. Ausnahmsweise kann ein „vernünftiger Grund“ dies rechtfertigen. Töten für Ernährungszwecke ist kein vernünftiger Grund. PETA Deutschland hat mit der Hamburger Rechtsanwaltskanzlei Günther die Verantwortlichen der drei größten deutschen Schlachtbetriebe, „Premium Food Group“, „Westfleisch SCE mbH“ und „VION N.V.“ angezeigt. „Das Tierschutzgesetz stellt in § 17 Nr. 1 das Töten eines Tieres unter Strafe. Wenn jemand ein Tier tötet, ist dies grundsätzlich ein Fall für die Staatsanwaltschaft und die Strafgerichte. Erkennen diese das Vorliegen eines rechtfertigenden ‚vernünftigen Grundes’ nicht an, sieht das Gesetz unter anderem Freiheitsstrafe vor“, sagt Krishna Singh, Justiziar und Leiter der PETA-Rechtsabteilung. „Dieser vernünftige Grund ist nicht gegeben, wenn man Tiere umbringt, um sie…

-

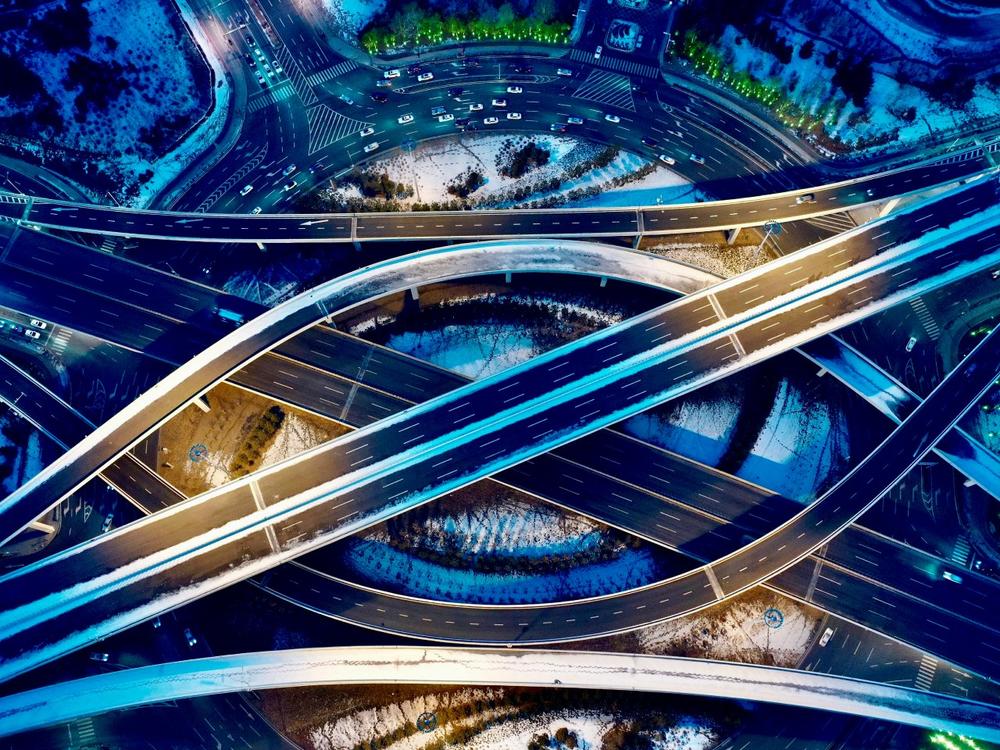

Bauen der Zukunft: digital, nachhaltig, innovativ

Das Bauwesen zählt zu den ältesten Wirtschaftszweigen und ist zugleich eine der innovativsten Branchen. Angetrieben von digitalen Technologien, Automatisierung und nachhaltigen Innovationen entwickelt es sich rasant weiter. Heute geht es nicht mehr nur um Beton, Holz und Stahl, sondern um wiederverwendbare Materialien, smarte Konstruktionen, ressourcenschonende Bauverfahren und intelligente Infrastrukturen. Besonders in Bayern zeigt sich, wie Tradition und technologischer Fortschritt verschmelzen. Nachhaltigkeit, Kreislaufwirtschaft, Digitalisierung und agile Arbeitsformen gewinnen an Bedeutung. Serielle Bauweisen, Building Information Modeling (BIM), Künstliche Intelligenz (KI) und Robotik revolutionieren die Bauindustrie. Innovationen sind nicht nur eine Antwort auf wirtschaftliche und ökologische Herausforderungen, sondern auch entscheidend für die Wettbewerbsfähigkeit. Trotz globaler Unsicherheiten bleibt die Bauwirtschaft eine tragende Säule mit…