-

❌ Datenintegration in Datadog ❌ Analyseleistung und Datensicherheit dank integrierter Lösung steigern ❗

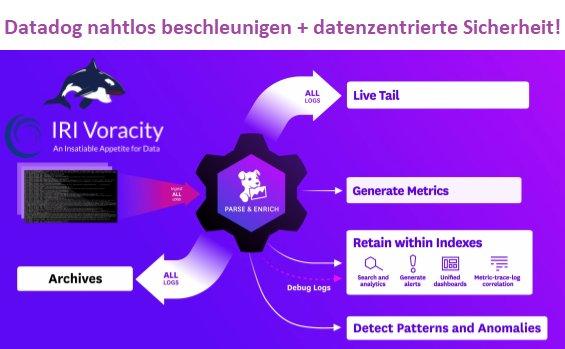

Effiziente Datenaufbereitung und -visualisierung mit Datadog und IRI Voracity: Datadog revolutioniert die Überwachung und Analyse moderner Anwendungen mit umfassenden, KI-gestützten Funktionen. Die Plattform erkennt selbst kleinste Anomalien in Front- und Back-End-Infrastrukturen und liefert sofortige Warnmeldungen, um Ausfälle und Performanceprobleme frühzeitig zu verhindern. Dank flexibler Bereitstellungsoptionen – lokal oder als SaaS – und der Integration in über 500 Technologien bietet Datadog ein vielseitiges Fundament für anspruchsvolle Datenlandschaften. Zu den zentralen Funktionen zählen: Infrastrukturüberwachung Log-Management Application Performance Monitoring (APM) Real User Monitoring (RUM) Incident Management Umfassende Sicherheits- und Compliance-Features In Kombination mit IRI Voracity erreicht Datadog ein neues Leistungsniveau: Voracity übernimmt die Datenintegration, -aufbereitung und -optimierung und stellt sicher, dass nur bereinigte,…

-

❌ Datenqualität sicherstellen ❌ Verlässliche, konsistente und hochwertige Daten erzeugen ❗

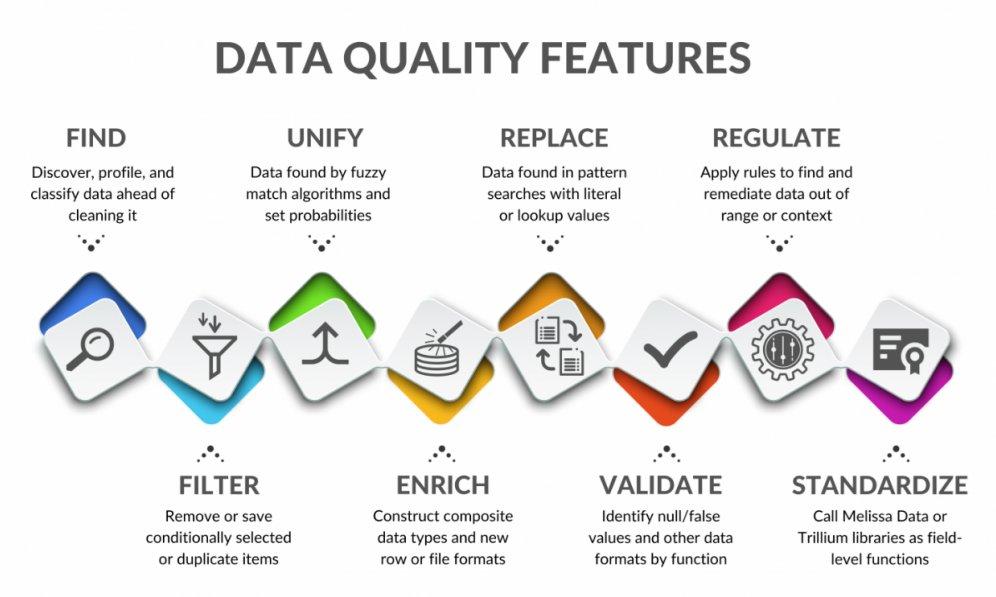

Hochwertige Daten sind entscheidend für verlässliche Analysen, effiziente Prozesse und Kostenkontrolle. Schlechte Datenqualität kann zu irreführenden Entscheidungen, erhöhtem Speicherbedarf durch redundante Daten und ineffizienten Abläufen führen. Viele Unternehmen behandeln Datenqualität historisch als nachrangig, weshalb Probleme oft reaktiv gelöst werden – also erst, wenn sie gravierende Auswirkungen haben. Datenqualität lässt sich auf zwei Wegen sichern: Regelmäßige Prüfungen und Korrekturen: Daten werden kontinuierlich überwacht und bei Abweichungen automatisch oder manuell bereinigt. Prozessorientierte Qualitätssicherung: Geschäftsprozesse werden so gestaltet, dass Daten von Anfang an korrekt erfasst werden. Das umfasst eingebaute Validierungen, Standardisierung von Formaten und robuste Workflows, die Fehler minimieren. Effektive Lösungen kombinieren beide Ansätze. IRI Voracity bietet leistungsstarke Werkzeuge zur Datenanreicherung und Datenbereinigung,…

-

❌ Datenmigration aus Legacy-System ❌ Altdaten in moderne Anwendungen, Datenbanken oder Cloud-Ziele migrieren ❗

5 Checks für eine sichere Datenmigration: 1. Quell-Codierung prüfen: Ein schneller Scan deckt gemischte Codierungen in derselben Spalte auf. 2. Round-Trip-Test machen: Einfach eine Stichprobe ins Zielformat konvertieren und zurück – so siehst du sofort, wo es hakt. 3. Surrogatpaare im Blick behalten: Gerade bei UTF-16 wichtig: sicherstellen, dass Hoch-/Niedrig-Paarzeichen korrekt übernommen werden. 4. Prüfsummen vergleichen: Hash-Werte vor und nach der Konvertierung geben Sicherheit bei kritischen Feldern. 5. Versteckte Abschneidungen vermeiden: Nicht nur Zeichenzahl, sondern auch Bytelänge prüfen. So werden Fehler frühzeitig erkannt – bevor sie Analysen verfälschen, Joins zerschießen oder Kundenvertrauen zerstören. Das Problem: Manuelle Abfragen, Skript-Flickwerk und diverse Einzellösungen hinterlassen zwangsläufig Lücken. Genau dort schleichen sich falsche…

-

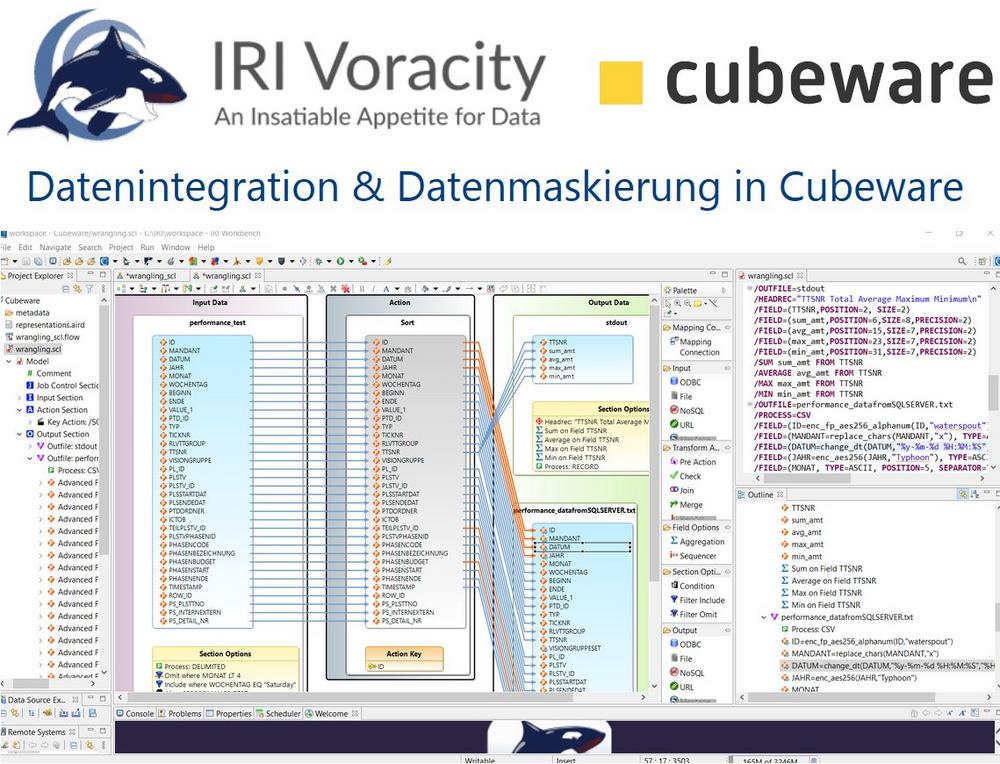

❌ Schnellere Performance in Cubeware ❌ Datenaufbereitung vor der BI-Ebene, gewinnt Zeit, Datenqualität und Sicherheit❗

. Schnellere Cubeware-Dashboard, weniger Wartezeit und mehr Compliance! Weißt du, was den Unterschied macht zwischen BI-Dashboards, die sich in Minuten statt Stunden aktualisieren? Zwischen Analysten, die Ergebnisse liefern statt Däumchen drehen? Zwischen Compliance-Sicherheit und gefährlichen Lücken? Der Knackpunkt liegt in der Datenaufbereitung. Viele BI-Tools – und selbst klassische ETL-Prozesse – verlagern Transformationen in die BI-Schicht. Das führt unweigerlich zu Engpässen: Zusätzlicher Overhead bei Joins, Filtern und Typkonvertierungen Redundante Transformationen in verschiedenen Reports Unmaskierte PII, die erst spät im Prozess geschützt wird Die Lösung: Daten müssen bereits vor der BI-Plattform wie Cubeware Cockpit aufbereitet werden – sauber, sicher, performant. Komplexe Transformationen in einem einzigen, wartbaren Skript Automatisierte Datenqualitätsprüfungen, die fehlerhafte Werte…

-

❌ Datenmaskierung für NoSQL-Database ❌ Sensible Daten in Splunk, Redis und CosmosDB zuverlässig finden und maskieren ❗

Maskierung personenbezogener Daten (PII) in Splunk, Redis & CosmosDB: IRI DarkShield ermöglicht das Suchen und Maskieren sensibler Daten (PII) in verschiedenen Datenquellen – strukturiert, semi-strukturiert und unstrukturiert. Neben Cassandra, Elasticsearch und MongoDB unterstützt die IRI Workbench-GUI nun auch Splunk, Redis und CosmosDB. Überblick der Technologien: Splunk: Analyseplattform für maschinell erzeugte Daten (Logs, Events). Da diese oft sensible Informationen wie IP-Adressen oder Benutzerkennungen enthalten, ist Maskierung vor Weitergabe oder Reporting notwendig. Redis: Schneller, flexibler In-Memory-Key-Value-Store, genutzt für Caching, Sitzungen und Echtzeitanalysen. Redis Enterprise erweitert dies zu einem Multi-Model-NoSQL-Store, in dem PII wie Sitzungsdaten, Tokens oder Präferenzen vorkommen können – Maskierung schützt vor Datenlecks. Azure Cosmos DB (NoSQL): Vollständig verwaltete NoSQL-Lösung von…

-

❌ Sensible Patientendaten ❌ Finden und schützen Sie gezielt Patientendaten – lückenlos und sicher ❗

Schützen Sie Ihre Patientendaten in medizinischen Bildern – vollständig und zuverlässig DICOM-Dateien sind aus der modernen Medizin nicht wegzudenken – von Radiologie und Kardiologie bis zu Zahnmedizin und Augenheilkunde. Aber sie enthalten nicht nur Bilder. Sie können auch Patientennamen, Geburtsdaten, Krankenhausinformationen oder sogar direkt in die Pixel eingebrannte sensible Daten (PHI) speichern. Wenn Sie nur die Bilder betrachten, bleiben Compliance-Risiken offen. Versteckte Risiken in DICOM-Dateien: Eingebrannte Texte: Patientendaten direkt in den Pixeln – manuelles Entfernen ist fehleranfällig. Header-Metadaten: IDs, Geburtsdaten und Studieninformationen – einzelne Felder löschen reicht nicht. Private Tags: Herstellerattribute können noch sensible Daten enthalten. Quasi-Identifikatoren: Ort, Studienzeit oder seltene Erkrankungen können Personen identifizieren. Inkonsistente Bereinigung: Manuelle oder unvollständige…

-

❌ Schnellere Datenextraktion ❌ SQL-Spooling und Standard-Exporte stoßen bei Massendaten schnell an Grenzen ❗

Wenn es um das Auslagern sehr großer Datenbanktabellen geht, reicht der SQL-Spool-Befehl nicht aus! Selbst in ausgereiften Pipelines verursacht Extraktion im großen Maßstab weiterhin Reibungsverluste. Beim Arbeiten mit Milliarden von Datensätzen in umfangreichen Faktentabellen treten die Schwächen gängiger Export-Tools schnell zutage: Query-Engpässe und lange Laufzeiten Übermäßige CPU- und Speichernutzung Überlastung des Spool-Speichers Datenbank-Contention, die Live-Workloads beeinträchtigt Unflexible Zielformate, die nachgelagerte Prozesse stören Es gibt zwar Möglichkeiten, diese Probleme zu entschärfen, ohne die Tools komplett auszutauschen: Große Abfragen in Datums- oder ID-Bereiche aufteilen und parallel ausführen Exporte in Nebenzeiten verschieben, um Contention zu reduzieren Transformationen nach der Extraktion statt innerhalb der Datenbank durchführen Standard-Flatfile-Formate definieren, um Nachbearbeitung zu minimieren Ausgabeformate vordefinieren,…

-

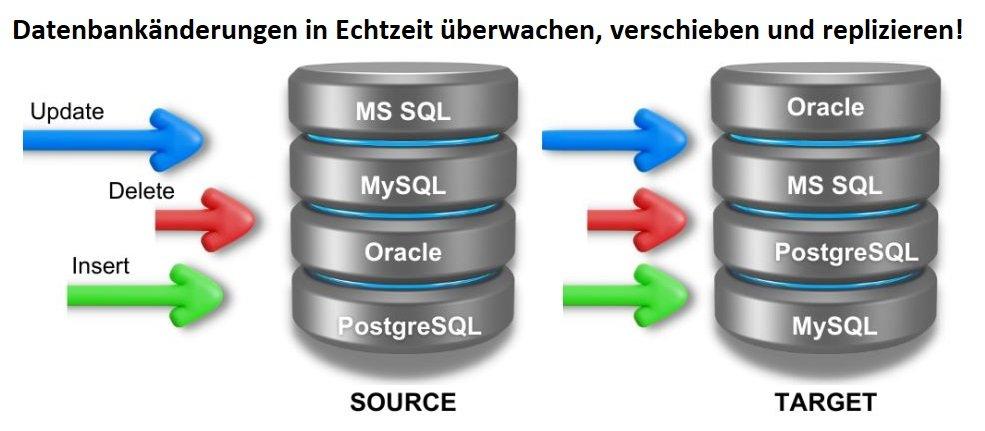

❌ Echtzeit-Datenschutz für Datenbanken ❌ Für Oracle, Microsoft SQL Server, PostgreSQL und MySQL ❗

. Datensicherheit in Echtzeit – automatisch, dynamisch, sicher! Mit IRI Ripcurrent heben Sie dynamische Datenmaskierung und Synchronisation auf ein völlig neues Level. Ob sensible Kundeninformationen, Finanzdaten oder Gesundheitsdaten – Ripcurrent schützt und repliziert Ihre Daten in Oracle, MS SQL Server, PostgreSQL und MySQL in Echtzeit. Über die zentrale IRI Workbench steuern Sie den gesamten Prozess – vom automatischen Erkennen sensibler Daten bis zur sicheren Bereitstellung. Der Schema Data Class Job Wizard scannt Ihre Datenbank, klassifiziert sensible Inhalte intelligent und verknüpft sie mit den passenden Maskierungsregeln für IRI FieldShield. Ihre Vorteile: Keine manuellen Skript-Updates mehr – neue Tabellen und Spalten werden automatisch erkannt. Nahtlose Echtzeit-Synchronisation – ideal für Test- und Live-Systeme.…

-

❌ In-Memory-Power für Big Data ❌ Schnellere Sort-Ergebnisse mit weniger Ressourcen für optimierte Daten-Workflow ❗

Herkömmliche Datenverarbeitung stößt bei großen Volumina schnell an Grenzen. Wenn Prozesse durch langsame Festplattenzugriffe und sequentielle Abläufe gebremst werden, leidet die Effizienz. Mit In-Memory-Technologie beschleunigen Sie Ihre Daten-Workflows erheblich – und sparen dabei Infrastrukturressourcen. Hier sind 5 Vorteile der In-Memory-Verarbeitung mit IRI CoSort: 1. Sofortiger Datenzugriff: Durch Verarbeitung im RAM entfällt das ständige Lesen und Schreiben auf die Festplatte – das spart Zeit bei jedem Schritt. 2. Minimierte I/O-Engpässe: Workflows laufen flüssiger, da teure Datenübertragungen auf physische Speicher drastisch reduziert werden. 3. Parallele Verarbeitung: Rechenintensive Aufgaben wie Sortieren, Filtern und Aggregieren laufen gleichzeitig – ohne Leistungsverlust. 4. Skalierbarkeit für Big Data: Wachsende Datenmengen lassen sich effizient über mehrere Threads und…

-

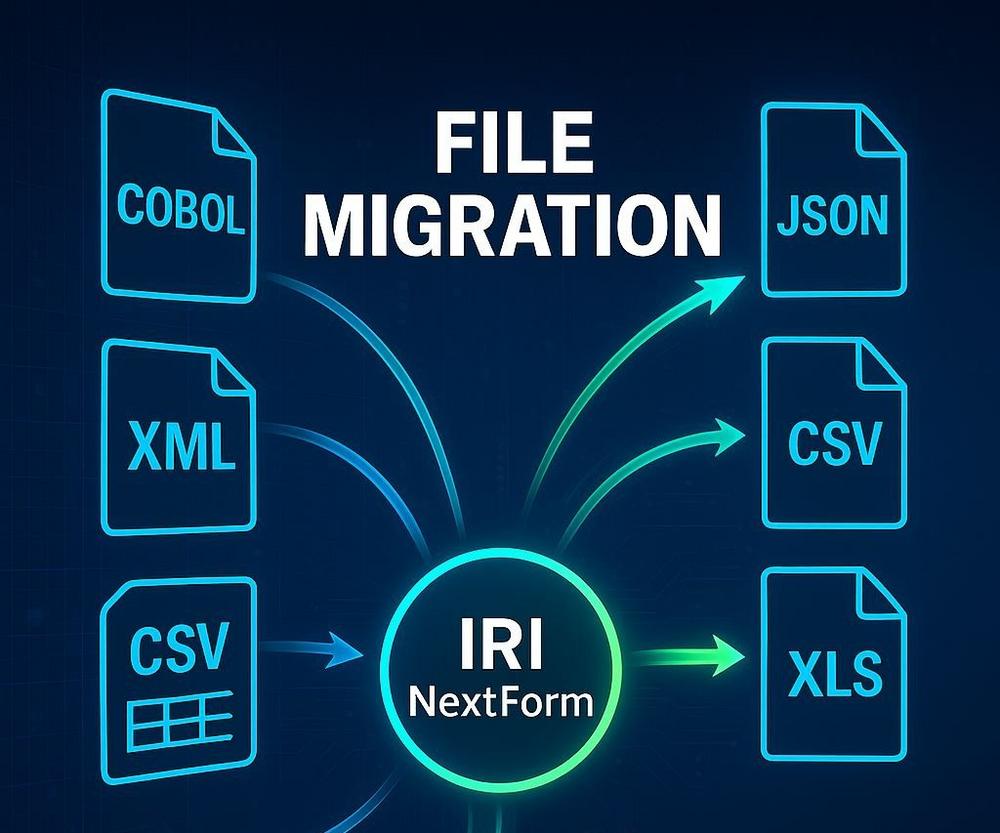

❌ Legacy-Daten sicher und verlustfrei migrieren ❌ COBOL-Indexdateien, Mainframe-Datentypen oder veraltete Datenbanken ❗

. Legacy-Daten sicher und verlustfrei migrieren! Alte Datenformate wie COBOL-Indexdateien, Mainframe-Datentypen oder veraltete Datenbanken dürfen Ihre Datenstrategie nicht ausbremsen. Doch bei der Migration lauern stille Risiken: abgeschnittene Werte, fehlerhafte Codierung, zerstörte Relationen oder inkonsistente Datentypen bleiben oft unentdeckt – bis es zu spät ist. IRI NextForm schafft hier Abhilfe: 1. Konvertieren Sie Legacy-Daten in moderne Formate wie CSV, JSON, XML oder relationale/NoSQL-Datenbanken 2. Validieren Sie Struktur, Zeilenzahlen und Schlüsselbeziehungen vor dem Laden 3. Vermeiden Sie stille Korruption durch typensichere Feldzuordnung und Vorschau 3. Behalten Sie mit Logs und Reports jederzeit die Kontrolle – für Compliance und Nachvollziehbarkeit Ob lokal oder in der Cloud: IRI NextForm ermöglicht eine verlustfreie, nachvollziehbare und…