-

❌ Erfolgreiche Datenmigration ❌ Effiziente Lösung für Datenkonvertierung und Datenreplikation ❗

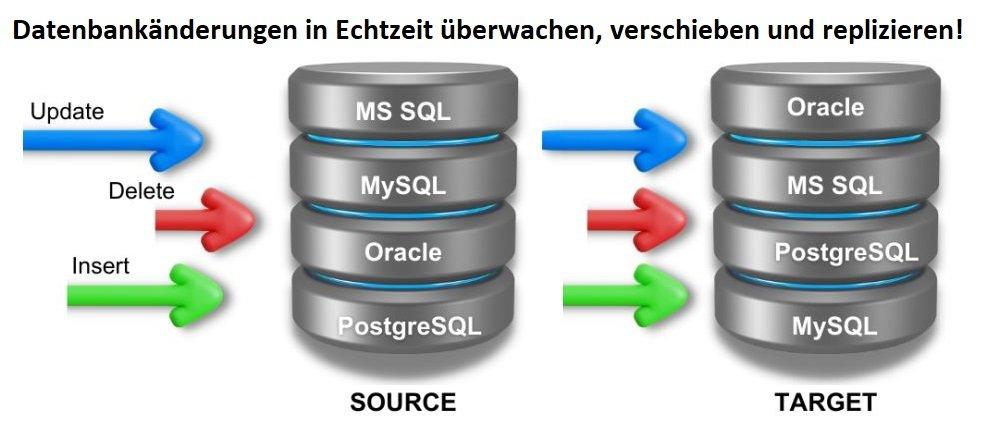

Datenmigration: Präzise, effizient und zukunftssicher! Datenmigration ist mehr als nur das Verschieben oder Konvertieren von Daten. Der Fokus liegt darauf, Genauigkeit, Konsistenz und Nutzbarkeit zu gewährleisten – andernfalls drohen kostspielige Konsequenzen. Um typische Herausforderungen zu vermeiden, sollten Sie folgende Ansätze nutzen: Datenprofiling: Analysieren Sie die Datenqualität und identifizieren Sie Probleme frühzeitig. Datenumstrukturierung und -zuordnung: Passen Sie die Daten an das Zielsystem an. Datenvalidierung: Überprüfen Sie die Integrität der Daten während des gesamten Prozesses. Pilotmigration: Testen Sie mit einer repräsentativen Datenmenge, um Risiken vorab zu minimieren. Trotz sorgfältiger Planung können unerwartete Probleme auftreten, etwa Datenverlust, längere Ausfallzeiten oder Formatinkompatibilitäten. Ein leistungsstarkes und zuverlässiges Migrationstool ist daher entscheidend, um diese Herausforderungen zu…

-

❌ Blitzschnelle Datenextraktion ❌ Milliarden von Datensätzen in Minuten entladen, ohne Produktionssysteme zu belasten ❗

Schnellere Datenextraktion für Ihre Analysen: Ohne Kompromisse! Langsame Datenextraktion bremst Ihre Analysen? Das muss nicht sein! Mit dem IRI FACT-Tool entladen Sie selbst riesige Datenmengen in Rekordzeit. Dank nativer Datenbank-APIs und paralleler Abfragen extrahiert IRI FACT Milliarden von Datensätzen in Minuten – ohne Ihre Produktionssysteme zu belasten. Und das Beste? Die Daten sind sofort einsatzbereit! Portable Flat-Files werden direkt beim Extrahieren gefiltert, sortiert und reformatiert. Keine zusätzlichen Aufbereitungsschritte mehr! IRI FACT bietet alles, was Sie brauchen: Schnelle Verarbeitung: Parallelisierung für maximale Geschwindigkeit. Datenvorbereitung: Integrierte Reformatierung und Filterung. Nahtlose Integration: Perfekte Zusammenarbeit mit der IRI Voracity ETL-Plattform für durchgängige Workflows. Verwandeln Sie langsame Datenprozesse in einen strategischen Vorteil! International bekannte Kunden…

-

❌ Compliance ohne Komplexität ❌ Schutz sensibler Daten und mühelose Einhaltung von HIPAA, DSGVO und PCI-DSS ❗

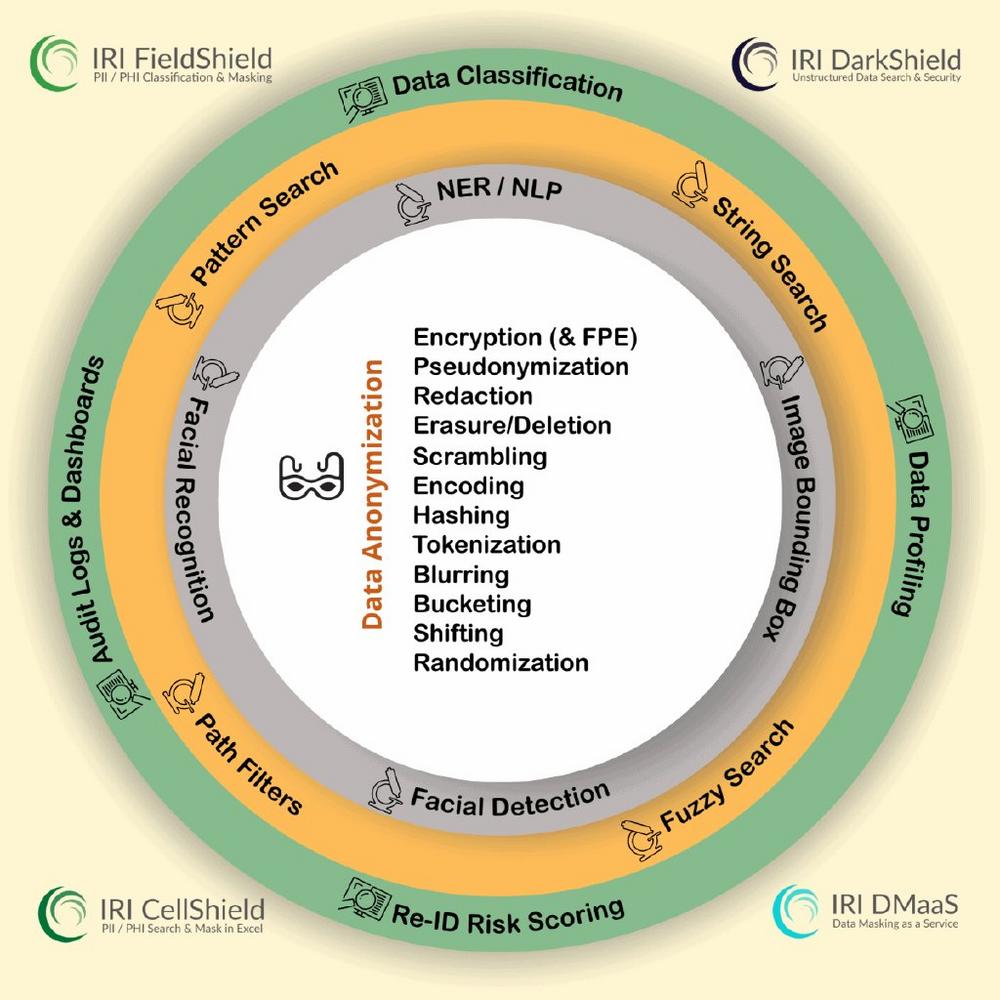

Das Verwalten überlappender Compliance-Anforderungen mit Datenschutzvorschriften wie HIPAA, DSGVO und PCI-DSS ist nicht nur herausfordernd – es ist riskant! Selbst die erfahrensten GRC-Teams kämpfen mit diesen Herausforderungen: Daten, die über Datenbanken, Tabellen und Backups verstreut sind Lücken in manuellen Workflows, die zu Fehlern führen Audit-Vorbereitungen, die zu einem hektischen Last-Minute-Chaos werden. Betrachten Sie dies als Erinnerung, um den Überblick zu behalten: Schritt 1: Wissen, wo sich die Daten befinden. Identifiziere und klassifiziere sensible Daten (PII, PHI, PAN) in strukturierten Systemen. Priorisiere Risikobereiche, um dich auf das Wesentliche zu konzentrieren. Schritt 2: Schutz der Daten in jeder Phase. Maskiere Nicht-Produktionsdaten, um eine Offenlegung während Tests zu vermeiden. Verschlüssele sensible Daten im…

-

❌ Schutz von HL7-Dateien ❌ Sensible Patientendaten zuverlässig schützen, selbst in komplexen Feldern und wiederkehrenden Segmenten ❗

HL7-Dateien unterscheiden sich von den meisten semistrukturierten Dateien: Sie enthalten eine vollständige Struktur sensibler Patientendaten, die zwischen Krankenhäusern, Laboren und Versicherern ausgetauscht werden. Doch sie bringen einzigartige Herausforderungen mit sich: Diese Dateien betten PII (personenbezogene Informationen) und PHI (geschützte Gesundheitsinformationen) in komplexen Schichten ein, die durch herkömmliche Verschlüsselung nicht vollständig geschützt werden können. Was macht HL7-Dateien so komplex? Erstens ihre mehrschichtige Struktur. Im Gegensatz zu normalen Dateien bestehen HL7-Dateien aus verschachtelten Segmenten und Unterfeldern, die Patientendaten über mehrere Ebenen hinweg enthalten. Jede Ebene hat ihre eigenen Datenfelder, was bedeutet, dass das Identifizieren und Sichern jeder sensiblen Information eine schwierige Aufgabe ist. Hinzu kommt das Problem wiederholter Segmente und Datenvariationen. HL7-Dateien…

-

❌ Schutz sensibler Oracle-Daten ❌ Automatisierter Schutz sensibler Informationen in Oracle-Datenbanken bei SQL-Zugriffen ❗

Echtzeit-Datensicherheit und dynamische Datenmaskierung in Oracle-Datenbanken: Mit IRI Ripcurrent wird die dynamische Datenmaskierung und Synchronisation auf ein neues Level gehoben! Diese innovative Lösung ergänzt die bewährte IRI-Software um leistungsstarke Funktionen für die Replikation und Maskierung von Daten in Datenbanktabellen und Dateien. Über die zentrale Steuerungsplattform, die IRI Workbench, können Anwender den gesamten Prozess komfortabel verwalten. Der integrierte Schema Data Class Job Wizard analysiert Daten in einem Schema, gruppiert sie intelligent in Datenklassen und verbindet sie mit passenden Maskierungsregeln. So entstehen automatisch optimierte Batch-Dateien oder Shell-Skripte für umfangreiche Maskierungsoperationen mit FieldShield. Das Beste daran? IRI Ripcurrent macht Schluss mit manuellem Aufwand bei Datenbank-Updates! Während herkömmliche Skripte bei jeder Änderung neu ausgeführt…

-

❌ Datenzugriff ermöglichen ❌ Schnelle und kosteneffiziente Datenkonvertierung – lokal oder in der Cloud ❗

Datenmigration kann für Unternehmen eine große Herausforderung darstellen. Hier sind vier häufige Hürden, die es zu überwinden gilt: Dateninkompatibilität und -korruption: Unterschiedliche Datenstrukturen und Formate können zu Fehlern oder Korruption führen, wenn nicht richtig berücksichtigt. Risiko von Datenverlusten: Fehler bei der Extraktion, Übertragung oder Integration können zu kritischen Datenverlusten führen. Lange Ausfallzeiten: Migrationsprozesse können den Betrieb stören und zu Produktivitätsverlusten sowie Kundenvertrauensproblemen führen. Datensicherheit: Der Schutz vor externen Bedrohungen und die Einhaltung von Datenschutzvorgaben sind unerlässlich. IRI NextForm bietet die perfekte Lösung, um diese Hürden erfolgreich zu meistern. Mit technischer Präzision und umfassender Funktionalität sorgt es für eine reibungslose und sichere Migration. Key Features von IRI NextForm: Unterstützung einer Vielzahl…

-

❌ Effiziente Datenaufbereitung für Tableau ❌ Schneller von Rohdaten zu aussagekräftigen Visualisierungen ❗

Effizientere Datenvorbereitung für Tableau: Tableau stellt eine Vielzahl interaktiver Werkzeuge zur Visualisierung von Geschäftsdaten bereit. Bevor diese jedoch analysiert oder visualisiert werden können, müssen sie zunächst identifiziert, erfasst, bereinigt, gruppiert, gesichert und anderweitig für die Darstellung aufbereitet werden. Mit der IRI-Software erhalten Sie eine leistungsstarke und kostengünstige Lösung für die Datenintegration und -vorbereitung, speziell für die Nutzung in Tableau, in einer umfassenden Datenverwaltungsumgebung. Diese Umgebung unterstützt Prozesse wie Datenerkennung, Integration, Migration, Governance und Analyse. Nutzen Sie entweder das Einzelprodukt IRI CoSort oder die erweiterte IRI Voracity-Plattform, um Daten aus über 150 verschiedenen Quellen zu extrahieren, zu filtern, zu transformieren und abzusichern. Beide Tools verwenden eine leistungsfähige Engine, die Daten sortiert,…

-

❌ DSGVO-konformes Elasticsearch ❌ Schutz sensibler Daten auf Feldebene im Elastic-Cluster❗

Schutz sensibler Daten in Elasticsearch: Ihre Lösung für DSGVO-Compliance und Datenschutz! Elasticsearch ist als leistungsfähige, schemalose Suchmaschine oft Ziel von Datenschutzverletzungen. Schützen Sie Ihre sensiblen Daten mit den innovativen Sicherheitslösungen von IRI und vermeiden Sie kostspielige Vorfälle. Die IRI Sicherheitsprodukte bieten umfassende Tools zur Identifizierung und Maskierung personenbezogener Daten (PII), für die Einhaltung von Datenschutzvorgaben und zum Testdatenmanagement im DevOps-Kontext. Nutzen Sie die IRI Voracity-Plattform oder spezialisierte Produkte, um den Datenschutz in Ihrem Elastic-Cluster sicherzustellen: IRI FieldShield: Klassifiziert und maskiert PII in Legacy-Dateien, relationalen und NoSQL-Datenbanken sowie Cloud-Anwendungen mit Methoden wie AES-256 FPE, Pseudonymisierung und Tokenisierung. IRI DarkShield: Lokalisiert und anonymisiert PII und andere sensible Informationen in strukturierten und unstrukturierten…

-

❌ Operative Datenspeicher (ODS) ❌ Optimierung von ELT-Prozessen für einen reibungslosen Operational Data Store ❗

Wird Ihr Operational Data Store (ODS) durch langsame Extraktionen oder Transformationen aufgehalten? Verzögerungen bei der Datenintegration führen zu veralteten Informationen und beeinträchtigen die Erkenntnisse, auf die Sie sich verlassen. Hier erfahren Sie, wie Sie Ihre ELT-Prozesse (Extract-Load-Transform) optimieren können, damit Ihr ODS reibungslos läuft: Verwenden Sie native Protokolle, um Daten schnell zu extrahieren. Datenbankspezifische APIs reduzieren den Overhead, was zu schnelleren Datenübertragungen führt. Nutzen Sie die Parallelverarbeitung, um das Laden zu beschleunigen. Die Aufteilung der Daten in kleinere Ströme verbessert die Effizienz und sorgt für schnelleres Laden. Verarbeiten Sie Ihre Daten während der Extraktion vor, um eine reibungslosere Umwandlung zu ermöglichen. Das frühzeitige Sortieren, Filtern und Formatieren von Daten kann…

-

❌ Skalierbarkeit für Big Data ❌ Die multi-threaded Lösung für Leistungsengpässe bei großen Datenmengen ❗

Brauchen Sie eine schnellere Lösung für die Verarbeitung großer Datensätze? Hier sind 5 Vorteile der In-Memory-Datenverarbeitung: Schnellerer Datenzugriff: Daten im RAM ermöglichen sofortigen Zugriff und beschleunigen die Verarbeitung großer Datenmengen. Weniger I/O-Engpässe: In-Memory-Verarbeitung minimiert Festplattenzugriffe und optimiert Workflows, die sonst durch langsame Übertragungen gebremst werden. Gleichzeitige Verarbeitung: Mehrere Operationen wie Sortieren, Filtern und Aggregieren laufen parallel, ohne Leistungseinbußen. Skalierbarkeit für Big Data: Große Datenmengen werden effizient über mehrere Knoten verteilt und bleiben schnell und leistungsstark, auch bei wachsendem Datenvolumen. Kosteneffizienter Betrieb: Weniger Festplattenzugriffe bedeuten geringere Infrastrukturkosten und Energieeinsparungen. Für eine effiziente Verarbeitung großer Datenmengen brauchen Sie eine speicheroptimierte, multi-threaded Transformation-Engine, die Engpässe reduziert und Daten in einem einzigen Durchlauf verarbeitet.…